Jedna z oblastí, kterou se zákazníky (nejen) při diskuzích zaměřených na problematiku bezpečnostního dohledu pravidelně řeším, jsou procesy a nástroje pro včasnou identifikaci aktuálních hrozeb, útočných kampaní a nově publikovaných exploitů, které jsou pro daná zákaznická prostředí relevantní.

Přestože ne každá organizace potřebuje mít nezbytně vybudovaný formální CTI program nebo systém pro řízení zranitelností, jakákoli organizace, která spravuje vlastní IT systémy nebo IT systémy třetích stran, by měla mít bezesporu vždy alespoň orientační představu o tom, jaké zranitelnosti, které tyto systémy potenciálně postihují, jsou aktuálně zneužívané, a jaké útočné kampaně na tyto systémy aktuálně cílí. Ačkoli se nastavení procesů pro kontinuální či periodické získávání takových informací může zdát jako vysoce komplexní úkol, v praxi je pro řadu (zejména menších) organizací naprosto dostačující sledovat články publikované v odborných médiích a informace publikované specializovanými bezpečnostními organizacemi (zajímavé vstupy může poskytovat mj. CISA a její Known Exploted Vulnerabilities Catalog).

Konkrétní zdroje, na kterých organizace své „situační povědomí“ založí, je však třeba volit velmi opatrně.

Nějakou dobu zpátky jsem se při auditu od jednoho zákazníka v reakci na dotaz, jaké postupy a nástroje pro získávání informací o aktuálních hrozbách v dané organizaci používají, dozvěděl, že spoléhají výhradně na varování o hrozbách, která publikuje Národní úřad pro kybernetickou a informační bezpečnost. Velmi rychle jsme si následně vysvětlili, že spoléhat na NÚKIB jako na jediný zdroj informací v této oblasti rozhodně není rozumné, neb ani sám jmenovaný úřad rozhodně netvrdí, že by v rámci svého „infoservisu“ pokrýval všechny hrozby relevantní pro české organizace.

Současně jsem se neubránil lehce kousavé poznámce o tom, že NÚKIB má při informování o hrozbách přinejmenším pochybné „dodací lhůty“, mj. vzhledem k tomu, že nejednou informoval o určité útočné kampani nebo zranitelnosti až několik týdnů poté, co se informace o nich objevily v mainstreamových odborných médiích… V té chvíli mě nicméně napadlo, že jmenovanému úřadu možná křivdím, neb je možné, že ona opožděná varování byla pouze historickými výjimkami, které mi utkvěly v paměti, a aktuální situace již může být zcela odlišná.

Abych zjistil, zda budu kolegům z NÚKIB dlužen omluvu, nebo zda je rychlost jimi poskytovaných varování stále „suboptimální“, rozhodl jsem se udělat analýzu toho, jak se situace v průběhu času vyvíjela. Pro všechna varování o „hrozbách“, která NÚKIB historicky publikoval a která se týkala určité zranitelnosti nebo nové útočné kampaně, jsem identifikoval dobu jejich zveřejnění od:

- data, kdy byla publikována původní informace, jíž se varování týká, nebo kdy došlo k události, k níž se varování váže, a

- data, kdy byla stejná informace, událost či situace pokryta „mainstreamovými“ odbornými médii (např. portály Bleeping Computer, Threat Post, Security Affairs apod.).

Ze seznamu zveřejněných varování jsem přitom vyjmul ta, která byla velmi obecná (Upozornění na podvodné emaily zneužívající epidemie Koronaviru, Varování o hrozbě Emotet-Trickbot-Ryuk apod.) a/nebo byla relevantní pouze pro prostředí ČR (např. zvýšené riziko DDoS útoků proti tuzemským organizacím, specifické kampaně šířící českojazyčné phishingové zprávy apod.), vzhledem k tomu, že se v těchto případech varování buď netýkala situace, která by na straně organizací vyžadovala okamžitou reakci, a případnou prodlevu v jejich publikaci tak lze omluvit, nebo se informace vztahovala přímo k aktivitám samotného úřadu (např. k nově zveřejněným reaktivním opatřením).

Z celkem 102 varování, která NÚKIB v průběhu uplynulých 6 let zveřejnil, následně zůstalo 62 takových, u nichž mělo smysl se aktuálností v době jejich publikace zabývat.

Než se podíváme na výstupy z analýzy těchto varování, je pro úplnost vhodné zmínit, že v případě 3 varování (jedno v roce 2019, jedno v roce 2021 a jedno v roce 2022) mainstreamová bezpečnostní média zranitelnosti, na které NÚKIB upozorňoval, nepokryla vůbec, nebo se jim věnovala až citelně později v návaznosti na publikaci souvisejících exploitů. Rovněž je na místě uvést, že v roce 2019 byla ze strany úřadu publikována jen 3 varování, z nichž jediné lze považovat za relevantní pro potřeby diskutované analýzy, což se citelně podepsalo na níže uvedené průměrné a střední době prodlevy v publikaci varování pro tento rok.

Doplním ještě, že kde varování NÚKIB upozorňovalo na určitou zranitelnost, avšak současně – byť jen okrajově – zmiňovalo i její aktivní zneužívání, používal jsem jak na straně původního zdroje, tak médií vždy dobu publikace informace o exploitaci dané zranitelnosti, nikoli o existenci zranitelnosti samotné – kolegům z NÚKIB jsem se tedy snažil jít maximálně naproti…

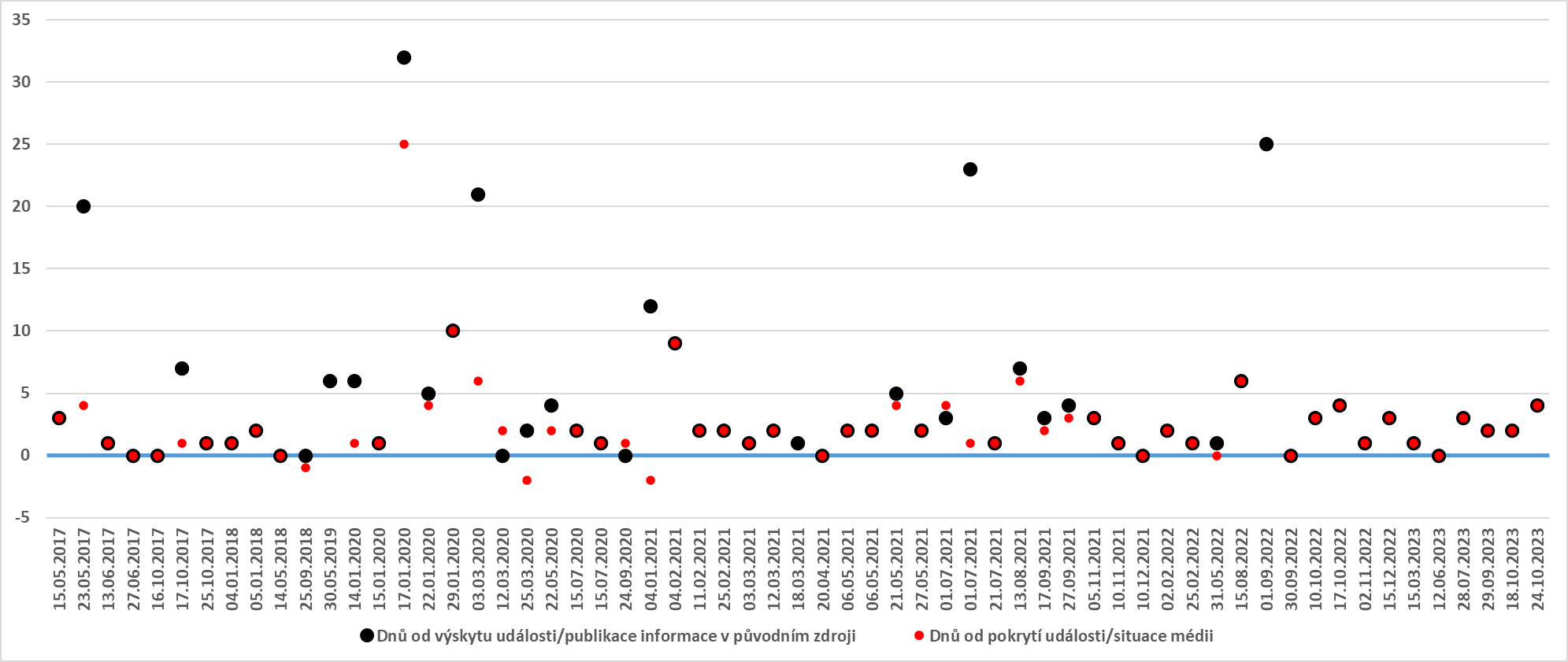

Neb úvod jsme si poskytli již dostatečný, můžeme se podívat na vlastní výstupy z analýzy, které shrnuje následující diagram. V něm jsou na ose X uvedena data, kdy NÚKIB publikoval jednotlivá zájmová varování, a na ose Y doba prodlevy mezi výskytem situace nebo zveřejněním informace, jíž se varování týká, v jejím původním zdroji, resp. v médiích, a publikací souvisejícího varování ze strany úřadu.

Neb schopnost médií informovat o určité skutečnosti před její oficiální publikací, která se v několika případech projevila (např. u varování z 12. 3. 2020), může působit matoucím dojmem, je vhodné zmínit, že v těchto případech zpravidla média reagovala na předběžné informace publikované neoficiálními kanály (např. Twitter), nebo informace předané určitou organizací pouze vybrané skupině zákazníků ještě před jejich oficiálním zveřejněním.

Jak je z diagramu patrné, od roku 2017 publikoval NÚKIB varování o určité hrozbě dříve než odborná média pouze třikrát, a to naposledy v lednu 2021. Ve stejný den jako odborná média pak osmkrát a ve stejný den, kdy byly informace zveřejněny v původním zdroji, desetkrát. Alespoň o jeden den za odbornými médii tak byla varování ve 40 případech a alespoň o jeden den za původním zdrojem informací byla ve 44 případech.

Níže uvedené tabulky ukazují průměry a mediány zájmových hodnot v jednotlivých letech, v nichž úřad na hrozby upozorňoval.

| Rok | Průměrný počet dnů od výskytu události/publikace informace v původním zdroji do publikace varování ze strany NÚKIB | Průměrný počet dnů od pokrytí události/situace médii do publikace varování ze strany NÚKIB |

|---|---|---|

| 2017 | 5 | 1 |

| 2018 | 1 | 1 |

| 2019 | 6 | - |

| 2020 | 7 | 4 |

| 2021 | 4 | 2 |

| 2022 | 5 | 2 |

| 2023 | 2 | 2 |

| Rok | Medián počtu dnů od výskytu události/publikace informace v původním zdroji do publikace varování ze strany NÚKIB | Medián počtu dnů od pokrytí události/situace médii do publikace varování ze strany NÚKIB |

|---|---|---|

| 2017 | 1 | 1 |

| 2018 | 1 | 1 |

| 2019 | 6 | - |

| 2020 | 3 | 2 |

| 2021 | 2 | 2 |

| 2022 | 3 | 2 |

| 2023 | 2 | 2 |

Tabulky i výše uvedený diagram ukazují, že přestože se jmenovanému úřadu zejména v posledním roce v oblasti relativně včasné publikace varování o hrozbách dařilo podstatně lépe než v letech předchozích (minimálně se zdá, že došlo k eliminaci oněch extrémních prodlev, které bylo možné ve vybraných případech historicky pozorovat), jím publikované informace jsou stále v průměru o dva dny opožděné nejen za původními zdroji dat, ale i za mainstreamovými odbornými médii.

Přestože varování o hrozbách poskytovaná ze strany NÚKIB tak určitě nejsou špatným doplňkovým zdrojem informací, zejména pokud jde o vybrané phishingové a jiné kampaně cílené na organizace působící v prostředí ČR, zcela jistě platí, že informace o aktuálních hrozbách a zranitelnostech poskytují nejen v pravidelnější, ale bohužel i citelně aktuálnější podobě mainstreamová média zaměřená na kybernetickou bezpečnost.

Hezkou ukázku této skutečnosti poskytnul konec konců i uplynulý týden, kdy úřad publikoval varování ohledně aktivního zneužívání zranitelnosti CVE-2023-20273 v Cisco IOS XE, které přišlo až 4 dny poté, co o souvisejícím zneužívání zranitelností informovala nejen společnost Cisco, ale například i portál Bleeping Computer.